Lo más impresionante aún es que podían usar el lenguaje para enviar telegramas a FRE que controlaban sistemas eléctricos reales en su laboratorio, los mismos tipos conectados a un sistema de control de ondas de radio real. El siguiente vídeo muestra a los investigadores impidiendo que un sistema fotovoltaico real de 40 kWp alimente energía a la red.

Desconexión del sistema fotovoltaico.

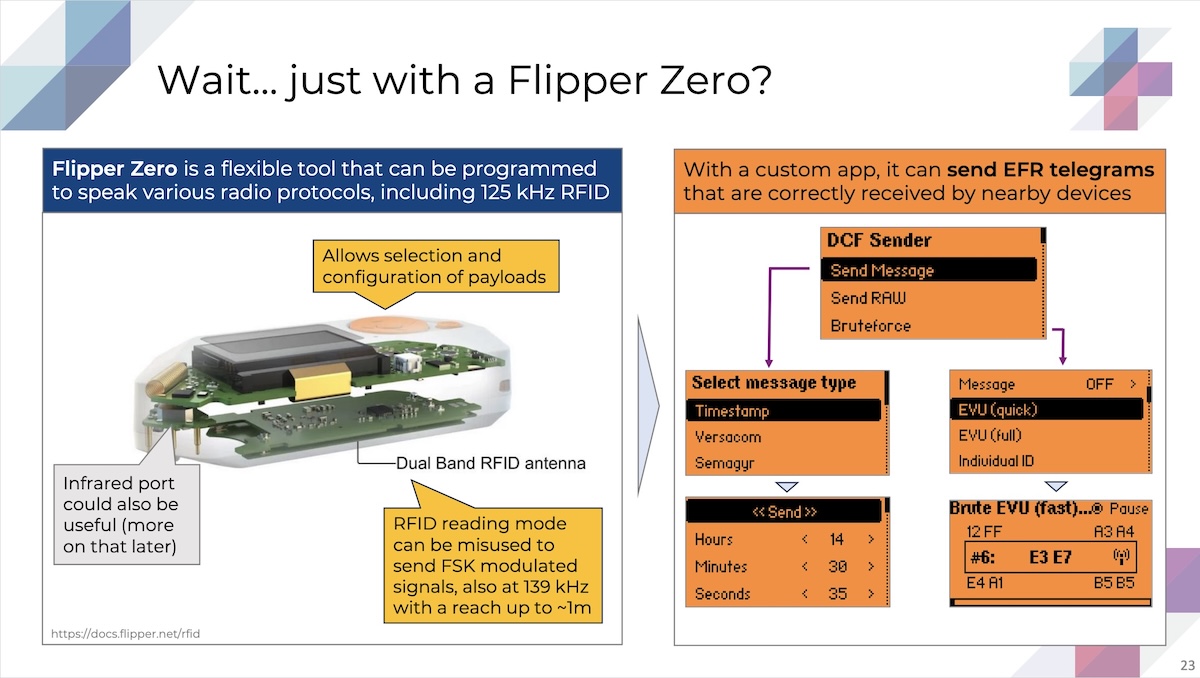

Por conveniencia, utilizaron un dispositivo Flipper Zero configurado para enviar el telegrama correcto al sistema fotovoltaico. Hicieron esto después de enterarse de que Flipper era Zeros. RFID El modo de lectura se puede utilizar para enviar señales moduladas con manipulación por desplazamiento de frecuencia a receptores situados a una distancia de hasta un metro.

Crédito: Seguridad Positiva

Confiados en que un atacante podría enviar telegramas de control de ondas de radio no autorizados que apuntaran a sistemas de energía reales conectados a la red, los investigadores se preguntaron: ¿Cuál es el daño máximo que podría causar un actor malicioso, en su mayoría alguien que trabaja para un estado-nación? ?

Los investigadores examinaron la red para medir la eficiencia energética que las instalaciones renovables pequeñas y medianas podrían inyectar a la red. Llegaron a una estimación de 40 GW. Combinado con los 20 GW de carga que teóricamente podrían agregar, es una capacidad desequilibrada de 60 GW, suficiente para alimentar a casi toda Alemania. Creen que agregar o eliminar una cantidad de electricidad de la red de una sola vez puede crear suficiente volatilidad como para provocar un cambio repentino que la agote por completo.

Como fichas de dominó que caen

En un resumen publicado de la presentación del mes pasado, los investigadores explicaron su pensamiento detrás de la predicción:

Para entenderlo, debemos observar la frecuencia de la red. Esto es 50HzY siempre debería estar ahí.

- si se une 50,2 Hz o superiorSe desencadenan intervenciones para reducir la oferta. Por ejemplo, usar la tecnología que estamos discutiendo hoy para apagar los parques solares.

- Si la frecuencia cae por debajo de 49,8 HzOtras intervenciones incluyen activar reservas de energía o desconectar industrias que han llegado a un acuerdo para permitir que esto suceda. Además, el primer hardware falla. Celebrado en el aeropuerto de Viena.

- Si la frecuencia alcanza 49 Hz o menosComienza el deslastre de carga gradual y automatizado, hasta un 50% y 48,5Hz. Puede parecer un poco técnico e inteligente, pero para la red europea significa 200 millones de personas sin electricidad.

- y 47,5 HzLas centrales eléctricas se desconectan de la red para protegerse de daños. En ese punto, la red debe reconstruirse desde cero.

Teóricamente, Con una rejilla completamente cargada en 300 GWCreando un cambio de 1Hz Un requisito para alcanzar este umbral privado de deslastre de carga Desequilibrio de 18 GW. Sin embargo, nunca se ha visto un desequilibrio tan grande, aunque no tan grande como la estimación de 60 GW.

En la práctica, Uno de los hechos más recientes ocurrió en 2021. 3 GW hay poder Derrotado inesperadamente en Poloniacausa la frecuencia de la red disminuye en 0,16 Hz. Esto demuestra que la red aún no se ha enfrentado a un desequilibrio tan significativo.

Pero si empezamos a hablar de un desequilibrio de 18 GW o 60 GW o más cuando consideramos otros países, hay un problema adicional además del impacto teórico en la frecuencia de la red. ese es el problema transferencia de poder.

Si hay un corte de energía importante en un área, se debe transferir a través de líneas eléctricas sobrecargadas. Estas líneas pueden cerrarse para evitar daños, lo que puede sobrecargar otras líneas y provocar que ellas también se apaguen.

Tal efecto dominó—o Cascada–Sucedió en 2006Cuando se corta la línea eléctrica para dar cabida al tránsito de cruceros. El plan no estaba completo y siguió una cascada de fracasos. Por lo tanto, los límites teóricos de la red no capturan completamente el potencial de cortes muy grandes.

Considerándolo todo, el control por radio tiene potencia suficiente para causar serios problemas.

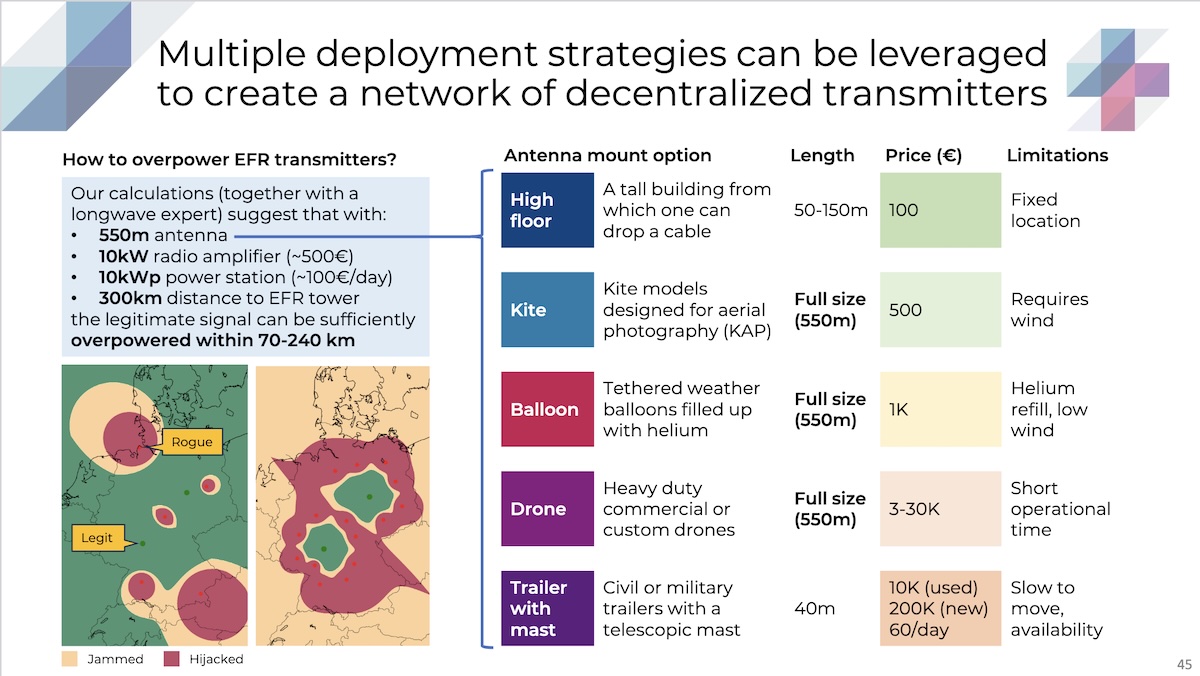

Un diagrama que muestra estrategias para construir una red de fuentes de energía renovables.

Crédito: Seguridad Positiva

Enviar telegramas maliciosos a FRE seleccionados

Existen suficientes limitaciones (estimación de Brunlein y Mellett) para provocar una interrupción tan catastrófica o cuestionable (estimación de un experto fuera de la red). Los investigadores identificaron tres requisitos clave para tal ataque.